您當(dāng)前位置: 主頁(yè) > IT服務(wù) > 網(wǎng)絡(luò)服務(wù) >

IP源防攻擊-網(wǎng)絡(luò)運(yùn)維

2020-05-04 19:33 作者:艾銻無(wú)限 瀏覽量:

大家好,我是一枚從事IT外包的網(wǎng)絡(luò)運(yùn)維工程師,在網(wǎng)絡(luò)中,存在著大量網(wǎng)絡(luò)攻擊,相對(duì)安全就很重要了,這里跟大家介紹一種安全技術(shù)IPSG。

IPSG簡(jiǎn)介

定義

IP源防攻擊IPSG(IP Source Guard)是一種基于二層接口的源IP地址過(guò)濾技術(shù),它能夠防止惡意主機(jī)偽造合法主機(jī)的IP地址來(lái)仿冒合法主機(jī),還能確保非授權(quán)主機(jī)不能通過(guò)自己指定IP地址的方式來(lái)訪問(wèn)網(wǎng)絡(luò)或攻擊網(wǎng)絡(luò)。目的

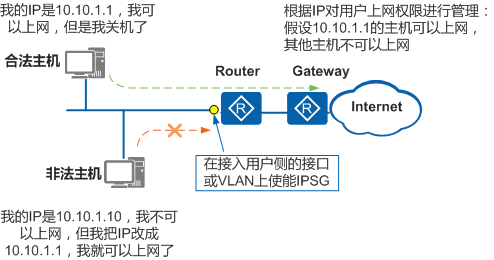

隨著網(wǎng)絡(luò)規(guī)模越來(lái)越大,通過(guò)偽造源IP地址實(shí)施的網(wǎng)絡(luò)攻擊(簡(jiǎn)稱IP地址欺騙攻擊)也逐漸增多。一些攻擊者通過(guò)偽造合法用戶的IP地址獲取網(wǎng)絡(luò)訪問(wèn)權(quán)限,非法訪問(wèn)網(wǎng)絡(luò),甚至造成合法用戶無(wú)法訪問(wèn)網(wǎng)絡(luò),或者信息泄露。IPSG針對(duì)IP地址欺騙攻擊提供了一種防御機(jī)制,可以有效阻止此類網(wǎng)絡(luò)攻擊行為。一個(gè)典型的利用IPSG防攻擊的示例如圖1所示,非法主機(jī)偽造合法主機(jī)的IP地址獲取上網(wǎng)權(quán)限。此時(shí),通過(guò)在設(shè)備的接入用戶側(cè)的接口或VLAN上部署IPSG功能,設(shè)備可以對(duì)進(jìn)入接口的IP報(bào)文進(jìn)行檢查,丟棄非法主機(jī)的報(bào)文,從而阻止此類攻擊。

圖1 IPSG典型防攻擊示例圖

基本原理

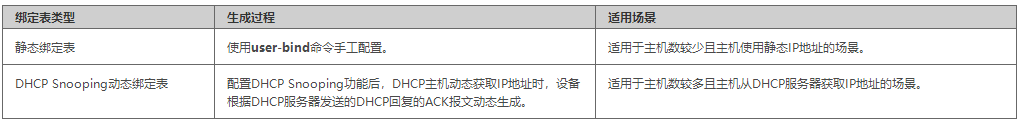

IPSG利用綁定表(源IP地址、源MAC地址、所屬VLAN、入接口的綁定關(guān)系)去匹配檢查二層接口上收到的IP報(bào)文,只有匹配綁定表的報(bào)文才允許通過(guò),其他報(bào)文將被丟棄。綁定表如圖2所示,包括靜態(tài)和動(dòng)態(tài)兩種。

圖2綁定表

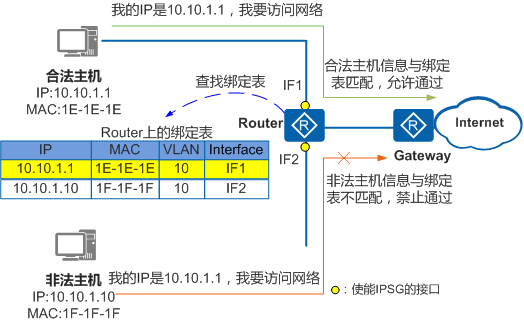

IPSG原理圖3所示,非法主機(jī)仿冒合法主機(jī)的IP地址發(fā)送報(bào)文到達(dá)Router后,因報(bào)文和綁定表不匹配被Router丟棄。

圖3 IPSG實(shí)現(xiàn)原理圖

IPSG中的接口角色

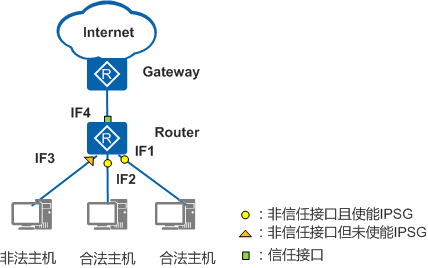

IPSG僅支持在二層物理接口或者VLAN上應(yīng)用,且只對(duì)使能了IPSG功能的非信任接口進(jìn)行檢查。對(duì)于IPSG來(lái)說(shuō),缺省所有的接口均為非信任接口,信任接口由用戶指定。IPSG的信任接口/非信任接口也就是DHCP Snooping中的信任接口/非信任接口,信任接口/非信任接口同樣適用于基于靜態(tài)綁定表方式的IPSG。IPSG中各接口角色如圖4所示。其中:

· IF1和IF2接口為非信任接口且使能IPSG功能,從IF1和IF2接口收到的報(bào)文會(huì)執(zhí)行IPSG檢查。

· IF3接口為非信任接口但未使能IPSG功能,從IF3接口收到的報(bào)文不會(huì)執(zhí)行IPSG檢查,可能存在攻擊。

· IF4接口為用戶指定的信任接口,從IF4接口收到的報(bào)文也不會(huì)執(zhí)行IPSG檢查,但此接口一般不存在攻擊。在DHCP Snooping的場(chǎng)景下,通常把與合法DHCP服務(wù)器直接或間接連接的接口設(shè)置為信任接口。

圖4 IPSG中的接口角色示意圖

艾銻無(wú)限科技專業(yè):IT外包、企業(yè)外包、北京IT外包、桌面運(yùn)維、弱電工程、網(wǎng)站開(kāi)發(fā)、wifi覆蓋方案,網(wǎng)絡(luò)外包,網(wǎng)絡(luò)管理服務(wù),網(wǎng)管外包,綜合布線,服務(wù)器運(yùn)維服務(wù),中小企業(yè)it外包服務(wù),服務(wù)器維保公司,硬件運(yùn)維,網(wǎng)站運(yùn)維服務(wù)

以上文章由北京艾銻無(wú)限科技發(fā)展有限公司整理

相關(guān)文章

- [網(wǎng)絡(luò)服務(wù)]保護(hù)無(wú)線網(wǎng)絡(luò)安全的十大

- [網(wǎng)絡(luò)服務(wù)]無(wú)線覆蓋 | 無(wú)線天線對(duì)信

- [網(wǎng)絡(luò)服務(wù)]綜合布線 | 綜合布線發(fā)展

- [數(shù)據(jù)恢復(fù)服務(wù)]電腦運(yùn)維技術(shù)文章:win1

- [服務(wù)器服務(wù)]串口服務(wù)器工作模式-服務(wù)

- [服務(wù)器服務(wù)]串口服務(wù)器的作用-服務(wù)維

- [服務(wù)器服務(wù)]moxa串口服務(wù)器通訊設(shè)置參

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運(yùn)維|如何臨時(shí)關(guān)閉

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運(yùn)維|如何重置IE瀏覽

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運(yùn)維|win10系統(tǒng)升級(jí)后

- [辦公設(shè)備服務(wù)]辦公設(shè)備:VPN簡(jiǎn)介

- [辦公設(shè)備服務(wù)]辦公設(shè)備:VPN技術(shù)的要求

關(guān)閉

關(guān)閉