網(wǎng)絡(luò)運維|win用戶怎樣撥入VPN

2020-06-12 16:48 作者:艾銻無限 瀏覽量:

網(wǎng)絡(luò)運維|win用戶怎樣撥入VPN

大家好,我是一枚從事IT外包的網(wǎng)絡(luò)安全運維工程師,今天和大家分享的是網(wǎng)絡(luò)安全設(shè)備維護相關(guān)的內(nèi)容,在這里介紹持下windows用戶用系統(tǒng)自帶客戶端軟件撥入總部VPN的配置實例,網(wǎng)絡(luò)安全運維,從Web管理輕松學起,一步一步學成網(wǎng)絡(luò)安全運維大神。網(wǎng)絡(luò)維護是一種日常維護,包括網(wǎng)絡(luò)設(shè)備管理(如計算機,服務器)、操作系統(tǒng)維護(系統(tǒng)打補丁,系統(tǒng)升級)、網(wǎng)絡(luò)安全(病毒防范)等。+

北京艾銻無限科技發(fā)展有限公司為您免費提供給您大量真實有效的北京網(wǎng)絡(luò)維護服務,北京網(wǎng)絡(luò)維修信息查詢,同時您可以免費資訊北京網(wǎng)絡(luò)維護,北京網(wǎng)絡(luò)維護服務,北京網(wǎng)絡(luò)維修信息。專業(yè)的北京網(wǎng)絡(luò)維護信息就在北京艾銻無限+

+

北京網(wǎng)絡(luò)維護全北京朝陽豐臺北京周邊海淀、大興、昌平、門頭溝、通州、西城區(qū)、燕郊、石景山、崇文、房山、宣武、順義、平谷、延慶全北京網(wǎng)絡(luò)維護信息

使用Windows系統(tǒng)自帶客戶端軟件通過L2TP over IPSec接入總部

出差安全訪問總部內(nèi)網(wǎng),可與總部網(wǎng)關(guān)建立L2TP over IPSec隧道連接。員工通過使用PC上Windows自帶的軟件進行撥號,從而訪問總部服務器。說明:

本舉例中進行撥號的LAC客戶端自帶軟件,可以為PC的Windows XP、Windows 7系統(tǒng)或iPhone、iPad等的自帶軟件。

組網(wǎng)需求

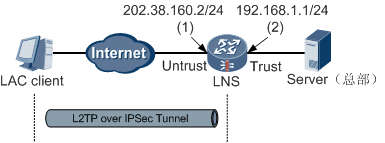

如圖10-25所示,由LAC客戶端直接向LNS發(fā)起連接請求,先進行IPSec協(xié)商建立IPSec隧道,再進行L2TP協(xié)商對身份進行認證,建立L2TP over IPSec隧道連接。LAC客戶端與LNS之間的通訊數(shù)據(jù)需要通過隧道進行傳輸,先使用L2TP封裝第二層數(shù)據(jù),再使用IPSec對數(shù)據(jù)進行加密。圖10-25 配置客戶端使用Windows系統(tǒng)自帶軟件通過L2TP over IPSec接入總部組網(wǎng) 配置思路

- 完成USG的基本配置、包括接口、轉(zhuǎn)發(fā)策略、本地策略、路由的配置。

- 在USG上完成L2TP over IPSec的配置。

- 在出差員工的PC上使用Windows自帶軟件完成LAC Client的配置,需要注意的是LAC Client的配置參數(shù)需要與USG的參數(shù)對應。

操作步驟

-

配置LNS的接口基本參數(shù)。

- 選擇“網(wǎng)絡(luò) > 接口 > 接口”。

- 在“接口列表”中,單擊GE0/0/1對應的 。

-

在“修改GigabitEthernet”界面中,配置如下:

- 安全區(qū)域:trust

- IP地址:192.168.1.1

- 子網(wǎng)掩碼:255.255.255.0

- 單擊“應用”。

- 在“接口列表”中,單擊GE0/0/2對應的 。

-

在“修改GigabitEthernet”界面中,配置如下:

- 安全區(qū)域:untrust

- IP地址:202.38.160.2

- 子網(wǎng)掩碼:255.255.255.0

- 單擊“應用”。

-

配置LNS的安全策略。

-

配置Local安全區(qū)域和Untrust安全區(qū)域之間的安全策略。

- 選擇“防火墻 > 安全策略 > 本地策略”。

-

在“本地策略”中單擊“新建”。配置如下參數(shù):

- 源安全區(qū)域:untrust

- 動作:permit

- 單擊“應用”。

-

配置Trust安全區(qū)域和Untrust安全區(qū)域之間的安全策略。

- 選擇“防火墻 > 安全策略 > 轉(zhuǎn)發(fā)策略”。

-

在“轉(zhuǎn)發(fā)策略列表”中單擊“新建”。配置如下參數(shù)。

- 源安全區(qū)域:trust

- 目的安全區(qū)域:untrust

- 源地址:192.168.1.0/24

- 動作:permit

- 單擊“應用”。

-

重新在“轉(zhuǎn)發(fā)策略列表”中單擊“新建”。配置如下參數(shù)。

- 源安全區(qū)域:untrust

- 目的安全區(qū)域:trust

- 目的地址:192.168.1.0/24

- 動作:permit

- 單擊“應用”。

-

配置Local安全區(qū)域和Untrust安全區(qū)域之間的安全策略。

- 選擇“用戶 > 接入用戶 > 本地用戶”,單擊“新建”,配置L2TP用戶。

-

配置L2TP over IPSec參數(shù)。

- 選擇“VPN > L2TP over IPSec > L2TP over IPSec”。

- 配置USG_A的IPSec策略基本信息。

- 按如下參數(shù)配置“撥號用戶配置”。

- 展開“安全提議”中的“高級”,按如下參數(shù)配置IPSec協(xié)議和算法。

-

配置出差員工的個人PC。以下為Windows 7系統(tǒng)的示例。出差員工直接在個人PC上使用Windows 7系統(tǒng)自帶的L2TP over IPSec客戶端進行撥號。

- 修改Windows 7系統(tǒng)的注冊表項。

在本舉例中(即L2TP over IPSec場景),無需修改個人PC注冊表項,本步驟可以直接跳過。而在單純的L2TP撥號場景下,則需要執(zhí)行本步驟,修改個人PC的注冊表項。

- 在“開始 > 運行”中,輸入regedit命令,單擊“確定”,進入注冊表編輯器。

- 在“注冊表編輯器”頁面的左側(cè)導航樹中,選擇“計算機 > HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services > IPSec”。

- 在菜單欄上選擇“編輯 > 新建 > DWORD值(32位)”。

- 鍵入AssumeUDPEncapsulationContextOnSendRule,然后按“ENTER”,修改文件名稱。

- 右鍵單擊AssumeUDPEncapsulationContextOnSendRule,選擇“修改”,進入修改界面。

- 在“數(shù)值數(shù)據(jù)”框中鍵入2,表示可以與位于NAT設(shè)備后面的服務器建立安全關(guān)聯(lián)。

- 單擊“確定”。

- 選擇“我的電腦 > HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services > RasMan > Parameters”。

- 在菜單欄上選擇“編輯 > 新建 > DWORD值(32位)”。

- 鍵入ProhibitIpSec,然后按“ENTER”,修改文件名稱。

- 右鍵單擊ProhibitIpSec,選擇“修改”,進入修改界面。

- 在“數(shù)值數(shù)據(jù)”框中鍵入0。

- 單擊“確定”,并退出注冊表編輯器。

- 重新啟動該PC,使修改生效。

-

查看IPSec服務狀態(tài),保證IPSec服務開啟。

- 在“開始 > 運行”中,輸入services.msc命令,單擊“確定”,進入“服務”界面。

- 在“名稱”一列中,查看“IPSEC Services”的狀態(tài),確保狀態(tài)為“已啟用”。如果不為“已啟用”,請右鍵單擊“IPSEC Services”,選擇“屬性”,在“屬性”中設(shè)置“啟動類型”為自動,單擊“應用”。之后在“服務狀態(tài)”中選擇“啟動”。

- 關(guān)閉“服務”界面。

-

創(chuàng)建L2TP over IPSec連接。

- 在“開始 > 運行”中,輸入control命令,單擊“確定”,進入控制面板。

- 選擇“網(wǎng)絡(luò)和Internet > 網(wǎng)絡(luò)和共享中心”,在“更改網(wǎng)絡(luò)設(shè)置”區(qū)域框中,單擊“設(shè)置新的連接或網(wǎng)絡(luò)”。

- 在“設(shè)置連接或網(wǎng)絡(luò)”中選擇“連接到工作區(qū)”,單擊“下一步”。

- 在“連接到工作區(qū)”中選擇“使用我的Internet連接(VPN)(I)”。

- 在“連接到工作區(qū)”中填寫Internet地址和目標名稱,此處設(shè)置的Internet地址為202.38.163.1,目標名稱為VPN連接,單擊“下一步”。

- 在“連接到工作區(qū)”中填寫用戶名和密碼,此處設(shè)置的用戶名為user_ep,密碼為Password2,單擊“創(chuàng)建”。

- 在“控制面板主頁”中選擇“更改適配器設(shè)置”,在名稱列表中雙擊“VPN連接”。

- 在彈出的對話框中,輸入用戶名為user_ep,密碼Password2,與LNS端設(shè)置一致。

- 單擊“安全”頁簽。

- 在“安全”頁簽中,單擊“高級設(shè)置”,在彈出的“高級屬性”對話框中,選中“使用預共享的密鑰作身份驗證”,并輸入密鑰為abcde,與LNS端一致。單擊“確定”。

- 單擊“確定”,完成設(shè)置,返回“VPN連接頁面”。單擊“連接”,發(fā)起隧道連接。

結(jié)果驗證

在USG_A上選擇“VPN > IPSec > 監(jiān)控”,查看IPSec隧道監(jiān)控信息,可以看到建立的如下信息的隧道。| 策略名稱 | 狀態(tài) | 本端地址 | 對端地址 |

|---|---|---|---|

| policy | “IKE協(xié)商成功、IPSec協(xié)商成功” | 200.1.1.1 | 10.3.1.2 |

相關(guān)文章

- [網(wǎng)絡(luò)服務]保護無線網(wǎng)絡(luò)安全的十大

- [網(wǎng)絡(luò)服務]無線覆蓋 | 無線天線對信

- [網(wǎng)絡(luò)服務]綜合布線 | 綜合布線發(fā)展

- [數(shù)據(jù)恢復服務]電腦運維技術(shù)文章:win1

- [服務器服務]串口服務器工作模式-服務

- [服務器服務]串口服務器的作用-服務維

- [服務器服務]moxa串口服務器通訊設(shè)置參

- [網(wǎng)絡(luò)服務]網(wǎng)絡(luò)運維|如何臨時關(guān)閉

- [網(wǎng)絡(luò)服務]網(wǎng)絡(luò)運維|如何重置IE瀏覽

- [網(wǎng)絡(luò)服務]網(wǎng)絡(luò)運維|win10系統(tǒng)升級后

- [辦公設(shè)備服務]辦公設(shè)備:VPN簡介

- [辦公設(shè)備服務]辦公設(shè)備:VPN技術(shù)的要求

關(guān)閉

關(guān)閉